CircleCI has been around long enough that it feels almost baked into the collective engineering memory, you see it pop up in old repos like a fossil from a past sprint. But longevity doesn’t magically mean it keeps fitting every workflow. Sometimes the builds crawl for no obvious reason. Sometimes the pricing shifts and suddenly becomes a discussion topic nobody wants to have. Or your architecture grows sideways, and CircleCI stays where it was, pretending nothing changed.

Fortunately, CI/CD isn’t exactly a barren landscape. It’s more like a shelf full of tools with very different personalities: some stripped down and quiet, others stuffed with toggles and knobs, and a few that mostly mind their business and stay out of your way. Here’s a more human, slightly scattered walkthrough of several platforms people drift toward once CircleCI stops fitting whatever shape their project has taken.

1. AppFirst

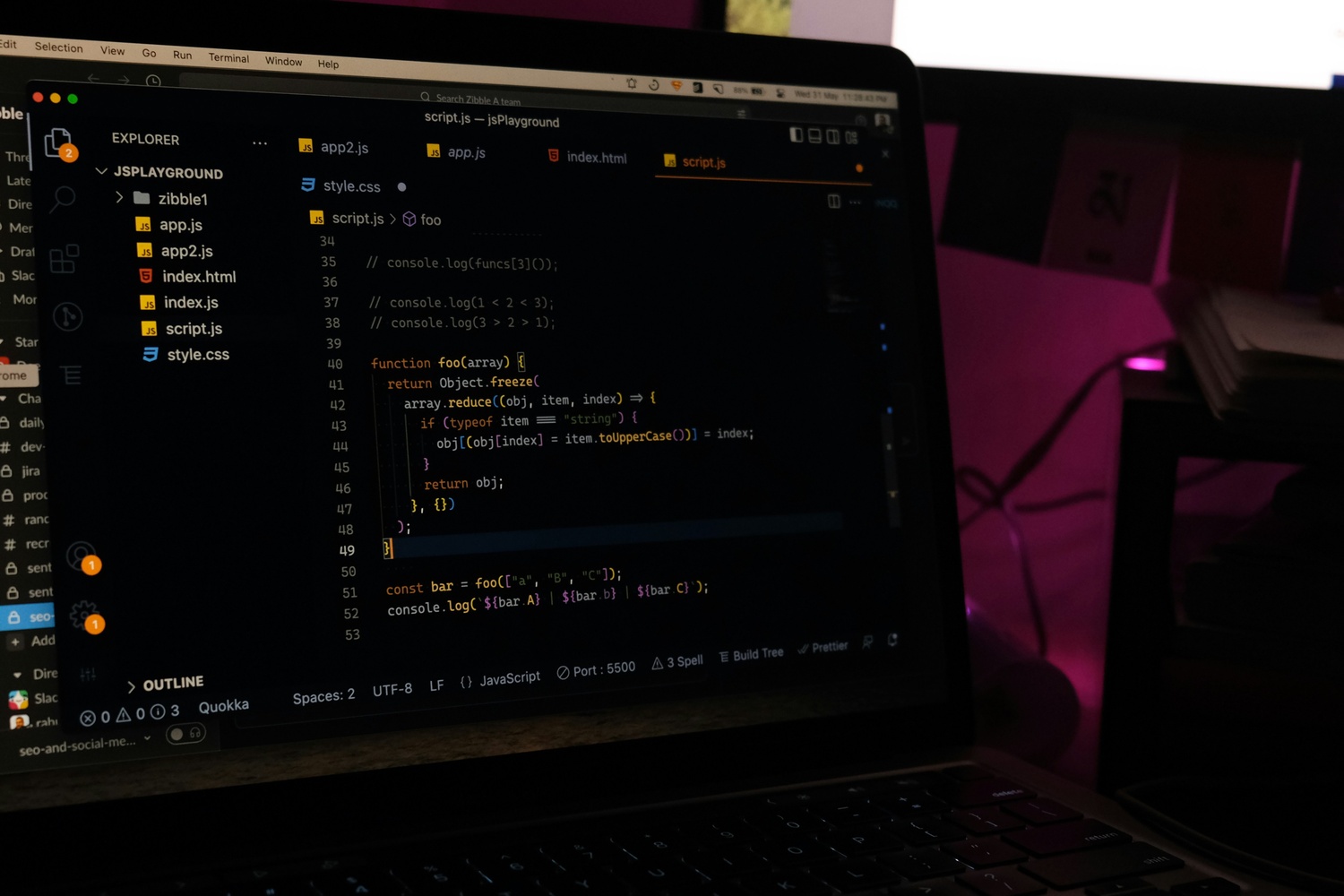

AppFirst tends to wade into the parts of DevOps that sit on the edge of everyone’s to-do list, the Terraform modules that keep multiplying, the networking rules you swear worked last week, small cloud tweaks that balloon into an accidental half-day project. Instead of wrestling each piece separately, you tell AppFirst what the app needs, and it builds the environment from that description. It feels almost backward at first, like skipping to the last page of the book, but it works.

What people moving off CircleCI often realize, sometimes reluctantly, is that the pipeline wasn’t the real troublemaker. The gravity well is everything around it: logs scattered here, alerts somewhere else, cost data hidden in a dashboard you’ve half-bookmarked. AppFirst tries to drag that whole constellation into one place. And it doesn’t really care whether you’re in AWS, Azure, or GCP, which helps avoid that trapped “guess we’re a single-cloud shop now” feeling.

Wichtigste Highlights:

- Builds infrastructure based on what the app describes.

- Logging, monitoring, and alerting aren’t bolted on afterward.

- Auditing and cost information in one spot.

- Cloud-agnostic across AWS, Azure, GCP.

- SaaS or self-hosted, depending on how your team works.

Dienstleistungen:

- Provisioning and lifecycle management.

- Logging and monitoring per environment.

- Compliance and audit support.

- Usage and cost tracking.

- Multi-cloud deployment options.

Kontaktinformationen:

- Website: www.appfirst.dev

2. Travis CI

Travis CI has a kind of “let’s not overthink this” approach. You drop a config file in your repo, and that becomes the blueprint for building, testing, deploying, all of it. It’s surprisingly grounding, especially when you’ve come from setups where configuration sprawls across five directories and a wiki page from 2018.

Parallel builds, matrix setups, language support, none of it feels particularly theatrical. Travis doesn’t try to reinvent CI/CD; it mostly stays out of the way. Compared to CircleCI, it has a quieter personality. Nothing shouts for attention.

Wichtigste Highlights:

- One file drives the whole pipeline.

- Handles parallel and matrix builds.

- Works with the usual languages without fuss.

- Notifications and integrations exist, not intrusive.

- Runs on different OS/architecture setups.

Dienstleistungen:

- CI/CD pipeline handling.

- Multi-environment execution.

- Version control connections.

- Build logs and debugging tools.

- Config-as-code for tests and deployment.

Kontaktinformationen:

- Website: www.travis-ci.com

3. GitHub

GitHub Actions sits right inside the same space where most developers already spend, arguably too much time. A pull request wakes something up, a push sets off something else, and the whole system feels less like an add-on and more like a neighbor who keeps poking their head over the fence at exactly the right moment.

The workflows run on YAML, and mixing Marketplace actions with your own scripts is oddly satisfying, like slotting different puzzle pieces together. Because Actions plugs directly into GitHub’s security checks, dependency nags, and review flow, it ends up nudging itself into parts of your process you didn’t expect it to touch. Not in a bad way, just… there it is.

Wichtigste Highlights:

- Automation living inside the repo.

- Workflows triggered by real repo activity.

- Huge assortment of reusable actions.

- Connected with GitHub’s security and review systems.

- Handles tasks outside traditional CI/CD.

Dienstleistungen:

- Orchestrating workflows.

- Build, test, and deploy routines.

- Security and dependency scanning.

- Reusable action sets.

- Event-driven automation.

Kontaktinformationen:

- Website: github.com

- LinkedIn: www.linkedin.com/company/github

- Twitter: x.com/github

- Instagram: www.instagram.com/github

4. BitBucket Pipelines

Bitbucket Pipelines often feels like an extension of the Atlassian world rather than a separate tool, which makes sense, because it is. If your team already swims in Jira tickets and Confluence pages, Pipelines doesn’t introduce itself dramatically; it just sort of materializes next to the code.

You can run pipelines on Atlassian’s machines or your own. And Atlassian has been sprinkling in little AI helpers, nothing too flashy, but enough to take the edge off debugging or reviewing a cranky build. Bigger teams usually appreciate the guardrails: policy enforcement, consistency across repos, that sort of thing.

Wichtigste Highlights:

- CI/CD built inside Bitbucket.

- Ties comfortably into Jira and Confluence.

- Hosted or private runners.

- AI nudges for triage and review.

- Organization-level controls.

Dienstleistungen:

- Pipeline execution within Bitbucket.

- Integration with Atlassian’s other systems.

- Compliance and policy management.

- AI-assisted workflow bits.

- Centralized build/deployment monitoring.

Kontaktinformationen:

- Website: bitbucket.org

- Facebook: www.facebook.com/Atlassian

- Twitter: x.com/bitbucket

5. Azure DevOps

Azure DevOps tries to put most of the software lifecycle in one place. Sometimes that’s a relief, fewer browser tabs, fewer “wait, where does this live?” moments. Boards, repos, test plans, and pipelines all orbit the same system, and it tends to make more sense once you’ve lived in it for a bit.

Pipelines themselves don’t fuss about where your code is hosted, and the surrounding tools, package feeds, scanning, release flows, don’t feel bolted on. It’s a setup that aims for continuity, not cleverness, and it generally holds together.

Wichtigste Highlights:

- Pipelines for a wide range of languages and clouds.

- Boards for planning and tracking.

- Built-in manual/exploratory testing tools.

- Git hosting with review workflows.

- Package feeds and management.

Dienstleistungen:

- CI/CD pipelines.

- Work planning and task tracking.

- Manual/exploratory testing.

- Git hosting and collaboration.

- Package creation and distribution.

Kontaktinformationen:

- Website: azure.microsoft.com

- LinkedIn: www.linkedin.com/showcase/microsoft-azure

- Twitter: x.com/azure

- Instagram: www.instagram.com/microsoftazure

6. GitLab

GitLab tries to bring the whole DevSecOps chain under one roof – version control, pipelines, issues, reviews, planning boards, security scans. It’s all there, sometimes almost too tightly packed, but it does simplify the mental overhead. Pipelines live inside the repo, right alongside everything else, which keeps configuration and code in sync.

The benefit of having so many moving parts in one place is that you can follow a change from a vague idea to a deployed artifact without hopping sideways into random tools. There’s a sense of coherence to it.

Wichtigste Highlights:

- CI/CD fused with version control.

- Pipeline config stored with the code.

- Security and compliance tools built in.

- Planning and review tools in the same system.

- Broad DevSecOps coverage in one environment.

Dienstleistungen:

- Pipeline automation.

- Repo hosting and merge workflows.

- Code-quality and security checks.

- Issue tracking and planning boards.

- Tools for coordinating and reviewing work.

Kontaktinformationen:

- Website: about.gitlab.com

- Facebook: www.facebook.com/gitlab

- LinkedIn: www.linkedin.com/company/gitlab-com

- Twitter: x.com/gitlab

7. AWS CodePipeline

CodePipeline feels like a CI/CD tool that was born inside AWS and simply never saw any reason to leave. Everything is broken into stages, build, test, deploy, and each one hooks neatly into whatever AWS service you’re already leaning on. Since it all lives inside the same ecosystem, there’s no dealing with forgotten agents or some mystery server humming under someone’s desk.

Teams already deep in AWS usually settle into it without much ceremony. The pipelines march along in well-behaved stages, more like background plumbing that does its job while everyone worries about other things.

Wichtigste Highlights:

- Fully managed CI/CD inside AWS.

- Build / test / deploy arranged in stages.

- Tight connections to AWS services.

- Supports custom and external actions.

- No agents or servers to maintain.

Dienstleistungen:

- Pipeline orchestration.

- Automation using AWS-native tools.

- Support for custom actions.

- Event + notification hooks.

- Access and permission handling.

Kontaktinformationen:

- Website: aws.amazon.de

- Facebook: www.facebook.com/amazonwebservices

- LinkedIn: www.linkedin.com/company/amazon-web-services

- Twitter: x.com/awscloud

- Instagram: www.instagram.com/amazonwebservices

8. TeamCity

TeamCity lives somewhere between “let’s click around and hope for the best” and “fine, let’s script the entire thing.” It doesn’t seem to mind either approach. Build chains, reusable steps, multi-repo layouts, all the things that real projects eventually grow into whether anyone meant to or not, are part of the package.

It tries to catch issues early and cuts down waiting time with parallel tests. You can run it in the cloud or keep it on-prem if you’re one of those teams that still takes pride in managing your own machines. There’s a certain flexibility to it that feels more lived-in than polished.

Wichtigste Highlights:

- Build chains and reusable steps.

- UI or DSL configuration.

- Parallel tests and shared jobs.

- Works with multi-repo setups.

- Cloud or on-prem hosting.

Dienstleistungen:

- CI/CD pipeline setup.

- Build reports and insights.

- Agent management.

- Config-as-code.

- Pipeline tuning tools.

Kontaktinformationen:

- Website: www.jetbrains.com

- E-Mail: sales@jetbrains.com

- Facebook: www.facebook.com/JetBrains

- LinkedIn: www.linkedin.com/company/jetbrains

- Twitter: x.com/jetbrains

- Instagram: www.instagram.com/jetbrains

- Anschrift: Kavčí Hory Office Park, Na Hřebenech II 1718/8, Praha 4 - Nusle, 140 00, Tschechische Republik

9. Bamboo

Bamboo feels like it simply grew inside the Atlassian ecosystem, Jira over here, Confluence over there, and it fits in without trying too hard. If your team already spends half its week juggling tickets and documentation in those tools, Bamboo feels more like another hallway than a new building entirely. The build-to-deploy process moves in a steady, predictable rhythm.

It also has features built for the teams that have… shall we say… “expanded” over the years: high-availability configurations, disaster-recovery setups, Docker support, AWS CodeDeploy wiring. And because it’s tied into Jira and Bitbucket, tasks and code don’t wander off into two separate worlds.

Wichtigste Highlights:

- Build-to-deployment automation.

- High-availability options.

- Deep Jira + Bitbucket connections.

- Docker and AWS CodeDeploy support.

- Scales from small teams to large ones.

Dienstleistungen:

- Build and deployment automation.

- Atlassian ecosystem integrations.

- Disaster-recovery tools.

- Opsgenie connections.

- Pipeline management.

Kontaktinformationen:

- Website: www.atlassian.com

- Anschrift: 350 Bush Street Floor 13 San Francisco, CA 94104 Vereinigte Staaten

- Telefon-Nummer: +1 415 701 1110

10. Buddy

Buddy switches between its visual editor and YAML depending on how much mental energy you have left. It fits naturally into a CI/CD workflow, deploying to pretty much everything, cloud providers, VPS machines, on-prem servers, and it doesn’t nag you about using agents or not.

Outside the usual build-and-test flow, it reaches into environment provisioning. Preview environments tied to branches or PRs make it easier to see what’s going on before anything gets merged and surprises half the team.

Wichtigste Highlights:

- Deploys to many types of targets.

- Visual pipelines or YAML.

- Agent-based or agentless execution.

- Event triggers from GitHub, AWS, Slack, etc.

- Automatic preview environments.

Dienstleistungen:

- CI/CD with caching and matrix runs.

- Deployment automation.

- Secrets + OIDC handling.

- Environment provisioning.

- Visual testing tools.

Kontaktinformationen:

- Website: buddy.works

- E-Mail: support@buddy.works

- Twitter: x.com/useBuddy

11. Jenkins

Jenkins has been around so long that in some organizations it feels almost like a permanent fixture, like a server rack that predates everyone in the room. It installs on nearly anything, rarely complains, and has a plugin ecosystem.

Different teams treat Jenkins very differently. Some keep it tidy and manageable. Others build sprawling automation webs where only two people truly understand the wiring. It handles distributed builds, doesn’t tie you to any vendor, and gives you all the freedom you might want, plus the maintenance that inevitably comes with that freedom.

Wichtigste Highlights:

- Enormous plugin ecosystem.

- Simple installation.

- UI guidance built in.

- Distributed build support.

- Works for both simple and deeply complex setups.

Dienstleistungen:

- Pipeline automation.

- Plugin-based integrations.

- Verteilte Ausführung.

- Web-based management.

- Broad support for build/test/deploy workflows.

Kontaktinformationen:

- Website: www.jenkins.io

- LinkedIn: www.linkedin.com/company/jenkins-project

- Twitter: x.com/jenkinsci

12. Buildkite

Buildkite splits the responsibilities: it coordinates things from the cloud, but your own machines handle the actual builds. No shared runners stealing resources, no mystery queues inching along, you know exactly where the work is happening.

Its personality leans toward clarity and consistency. Pipelines can mirror however your system is structured instead of forcing everything into one format. Scaling feels more like gently adding another piece than tearing down the whole setup.

Wichtigste Highlights:

- Cloud orchestration + self-managed runners.

- Clean, readable build output.

- Fits architecture-specific workflows.

- Detailed logging and analysis.

- Scales without much fuss.

Dienstleistungen:

- CI pipelines with team-managed agents.

- Workflow customization.

- Build logs and insights.

- Scaling utilities.

- Controlled execution environments.

Kontaktinformationen:

- Website: buildkite.com

- LinkedIn: www.linkedin.com/company/buildkite

- Twitter: x.com/buildkite

Schlussfolgerung

Putting all these tools next to each other makes it pretty obvious there isn’t a single storyline teams follow once their old setup starts feeling cramped. Some want everything bundled together so they don’t have to remember which pane or tab holds what. Others gravitate toward quieter systems that slip into the background. And some groups need the freedom to shape pipelines around whatever odd structure their project has grown into.

Most teams can sense when their workflow starts resisting them. At that point, looking around isn’t about chasing shiny features, it’s about finding a setup that doesn’t push back against the way the team already works. Each one of these tools has a personality; the trick is finding the one that doesn’t feel out of tune with yours.