CircleCI existe depuis si longtemps qu'il semble presque ancré dans la mémoire collective des ingénieurs. On le retrouve dans d'anciens référentiels, tel un fossile issu d'un sprint passé. Mais sa longévité ne signifie pas pour autant qu'il continue de s'adapter à tous les workflows. Parfois, les builds ralentissent sans raison apparente. Parfois, les tarifs changent et deviennent soudainement un sujet de discussion dont personne ne veut parler. Ou bien votre architecture évolue, tandis que CircleCI reste inchangé, comme si rien n'avait changé.

Heureusement, CI/CD n'est pas exactement un paysage désertique. Il s'agit plutôt d'une étagère remplie d'outils aux personnalités très différentes : certains sont dépouillés et discrets, d'autres regorgent de boutons et de molettes, et quelques-uns se contentent de faire leur travail sans vous gêner. Voici un aperçu plus humain et légèrement dispersé de plusieurs plateformes vers lesquelles les gens se tournent lorsque CircleCI ne correspond plus à la forme que leur projet a prise.

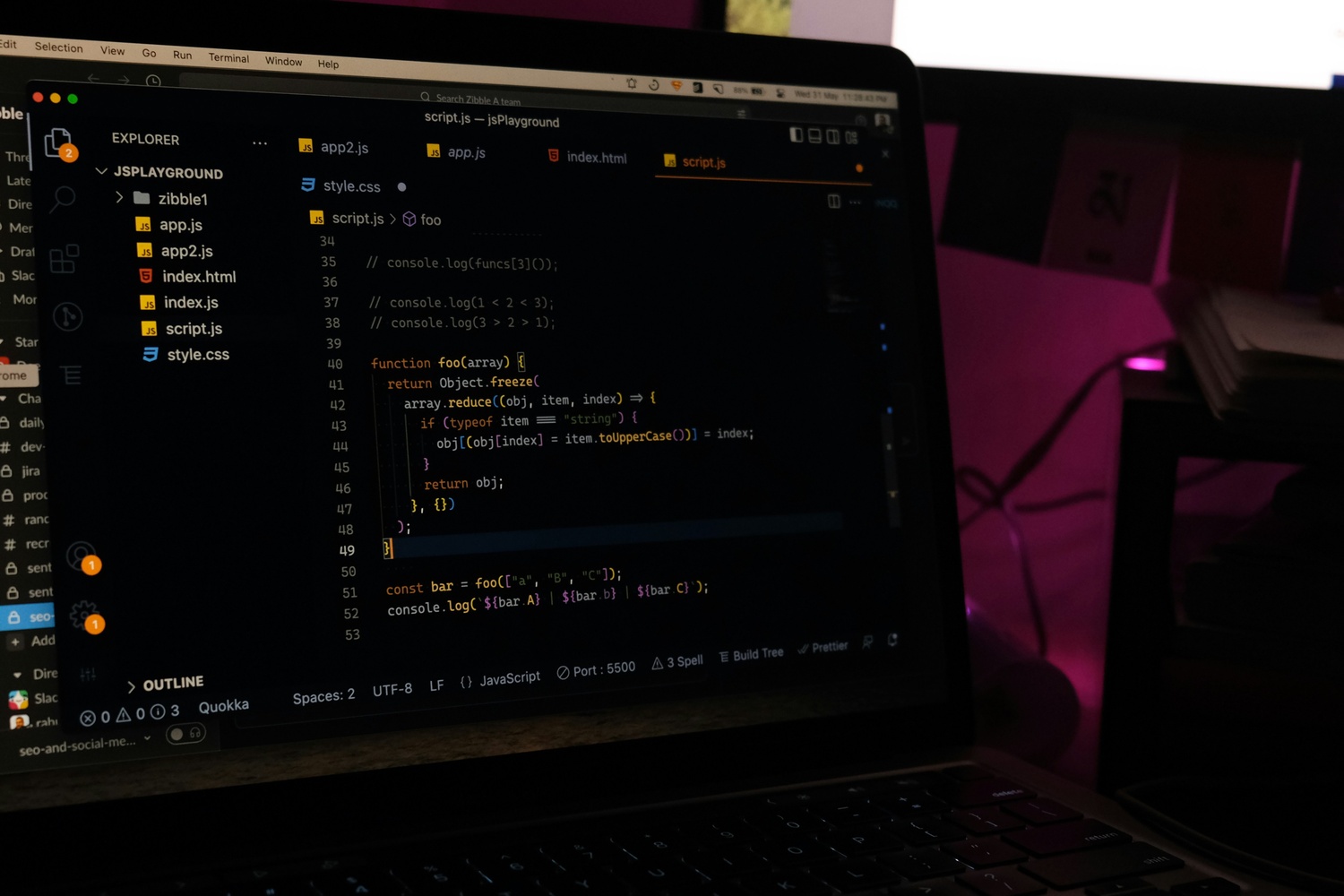

1. AppFirst

AppFirst a tendance à s'immiscer dans les aspects du DevOps qui se trouvent en bas de la liste des tâches de chacun, les modules Terraform qui ne cessent de se multiplier, les règles de mise en réseau qui, vous en êtes sûr, fonctionnaient encore la semaine dernière, les petits ajustements du cloud qui se transforment en un projet imprévu d'une demi-journée. Au lieu de vous battre avec chaque élément séparément, vous indiquez à AppFirst ce dont l'application a besoin, et il construit l'environnement à partir de cette description. Au début, cela semble presque rétrograde, comme si l'on sautait à la dernière page d'un livre, mais cela fonctionne.

Ce que les personnes qui quittent CircleCI réalisent souvent, parfois à contrecœur, c'est que le pipeline n'était pas le véritable problème. Le véritable problème, c'est tout ce qui l'entoure : les journaux éparpillés ici et là, les alertes ailleurs, les données de coûts cachées dans un tableau de bord que vous avez à moitié mis en signet. AppFirst tente de rassembler toute cette constellation en un seul endroit. Et peu importe que vous utilisiez AWS, Azure ou GCP, ce qui vous évite de vous sentir piégé dans un “ nous sommes désormais une entreprise mono-cloud ”.

Faits marquants :

- Construit l'infrastructure en fonction de ce que décrit l'application.

- La journalisation, la surveillance et les alertes ne sont pas ajoutées après coup.

- Audit et informations sur les coûts en un seul endroit.

- Indépendant du cloud sur AWS, Azure et GCP.

- SaaS ou auto-hébergé, selon le mode de fonctionnement de votre équipe.

Services :

- Approvisionnement et gestion du cycle de vie.

- Enregistrement et surveillance par environnement.

- Assistance en matière de conformité et d'audit.

- Suivi de l'utilisation et des coûts.

- Options de déploiement multi-cloud.

Informations de contact :

- Site web : www.appfirst.dev

2. Travis CI

Travis CI adopte une approche plutôt pragmatique. Il suffit de déposer un fichier de configuration dans votre dépôt pour qu'il serve de modèle pour la compilation, les tests, le déploiement, etc. C'est étonnamment simple, surtout quand on vient de configurations où la configuration s'étend sur cinq répertoires et une page wiki datant de 2018.

Les compilations parallèles, les configurations matricielles, la prise en charge linguistique, rien de tout cela ne semble particulièrement théâtral. Travis n'essaie pas de réinventer l'intégration continue et la livraison continue (CI/CD) ; il reste principalement en retrait. Comparé à CircleCI, il a une personnalité plus discrète. Rien ne crie pour attirer l'attention.

Faits marquants :

- Un seul fichier pilote l'ensemble du pipeline.

- Gère les compilations parallèles et matricielles.

- Fonctionne sans problème avec les langues habituelles.

- Les notifications et les intégrations existent, mais ne sont pas intrusives.

- Fonctionne sur différentes configurations d'OS/architecture.

Services :

- Gestion du pipeline CI/CD.

- Exécution multi-environnement.

- Connexions de contrôle de version.

- Créer des journaux et des outils de débogage.

- Configuration sous forme de code pour les tests et le déploiement.

Informations de contact :

- Site web : www.travis-ci.com

3. GitHub

GitHub Actions occupe exactement le même espace où la plupart des développeurs passent déjà, sans doute trop, de temps. Une demande d'extraction déclenche quelque chose, une poussée en déclenche une autre, et l'ensemble du système ressemble moins à un module complémentaire qu'à un voisin qui passe la tête par-dessus la clôture au moment opportun.

Les workflows fonctionnent sur YAML, et mélanger les actions Marketplace avec vos propres scripts est étrangement satisfaisant, comme assembler différentes pièces d'un puzzle. Comme Actions s'intègre directement aux contrôles de sécurité, aux rappels de dépendances et au flux de révision de GitHub, il finit par s'immiscer dans des parties de votre processus auxquelles vous ne vous attendiez pas. Pas dans le mauvais sens, mais simplement... c'est comme ça.

Faits marquants :

- Automatisation intégrée au référentiel.

- Workflows déclenchés par une activité réelle de dépôt.

- Vaste assortiment d'actions réutilisables.

- Connecté aux systèmes de sécurité et de révision de GitHub.

- Gère les tâches en dehors du CI/CD traditionnel.

Services :

- Orchestration des flux de travail.

- Construire, tester et déployer des routines.

- Analyse de la sécurité et des dépendances.

- Ensembles d'actions réutilisables.

- Automatisation basée sur les événements.

Informations de contact :

- Site web : github.com

- LinkedIn : www.linkedin.com/company/github

- Twitter : x.com/github

- Instagram : www.instagram.com/github

4. Pipelines BitBucket

Bitbucket Pipelines donne souvent l'impression d'être une extension de l'univers Atlassian plutôt qu'un outil distinct, ce qui est logique, car c'est effectivement le cas. Si votre équipe utilise déjà les tickets Jira et les pages Confluence, Pipelines ne se présente pas de manière spectaculaire ; il se matérialise simplement à côté du code.

Vous pouvez exécuter des pipelines sur les machines d'Atlassian ou sur les vôtres. Atlassian a également intégré de petits assistants IA, rien de très sophistiqué, mais suffisants pour faciliter le débogage ou la révision d'une version instable. Les équipes plus importantes apprécient généralement les garde-fous : application des politiques, cohérence entre les référentiels, etc.

Faits marquants :

- CI/CD intégré à Bitbucket.

- S'intègre facilement à Jira et Confluence.

- Coureurs hébergés ou privés.

- L'IA intervient pour le triage et l'examen.

- Contrôles au niveau de l'organisation.

Services :

- Exécution du pipeline dans Bitbucket.

- Intégration avec les autres systèmes d'Atlassian.

- Conformité et gestion des politiques.

- Éléments de flux de travail assistés par l'IA.

- Surveillance centralisée de la construction/du déploiement.

Informations de contact :

- Site web : bitbucket.org

- Facebook : www.facebook.com/Atlassian

- Twitter : x.com/bitbucket

5. Azure DevOps

Azure DevOps tente de regrouper la majeure partie du cycle de vie des logiciels en un seul endroit. Cela peut parfois être un soulagement, car cela réduit le nombre d'onglets dans le navigateur et les moments où l'on se demande “ mais où est-ce que ça se trouve ? ”. Les tableaux, les référentiels, les plans de test et les pipelines gravitent tous autour du même système, et cela semble plus logique une fois que l'on s'y est habitué.

Les pipelines eux-mêmes ne se soucient pas de l'endroit où votre code est hébergé, et les outils environnants, les flux de paquets, l'analyse, les flux de publication, ne semblent pas être ajoutés après coup. Il s'agit d'une configuration qui vise la continuité, et non l'ingéniosité, et qui fonctionne généralement bien.

Faits marquants :

- Pipelines pour un large éventail de langages et de clouds.

- Tableaux pour la planification et le suivi.

- Outils de test manuels/exploratoires intégrés.

- Hébergement Git avec workflows de révision.

- Alimentation et gestion des paquets.

Services :

- Pipelines CI/CD.

- Planification du travail et suivi des tâches.

- Tests manuels/exploratoires.

- Hébergement Git et collaboration.

- Création et distribution de paquets.

Informations de contact :

- Site web : azure.microsoft.com

- LinkedIn : www.linkedin.com/showcase/microsoft-azure

- Twitter : x.com/azure

- Instagram : www.instagram.com/microsoftazure

6. GitLab

GitLab tente de regrouper toute la chaîne DevSecOps sous un même toit : contrôle de version, pipelines, problèmes, révisions, tableaux de planification, analyses de sécurité. Tout y est, parfois de manière presque trop compacte, mais cela simplifie considérablement la charge mentale. Les pipelines se trouvent dans le référentiel, à côté de tout le reste, ce qui permet de synchroniser la configuration et le code.

L'avantage d'avoir autant d'éléments mobiles au même endroit est que vous pouvez suivre l'évolution d'une idée vague jusqu'à son déploiement final sans avoir à passer par des outils aléatoires. Il y a une certaine cohérence dans tout cela.

Faits marquants :

- CI/CD fusionné avec le contrôle de version.

- Configuration du pipeline stockée avec le code.

- Outils de sécurité et de conformité intégrés.

- Outils de planification et de révision dans le même système.

- Couverture DevSecOps étendue dans un seul environnement.

Services :

- Automatisation des pipelines.

- Hébergement de dépôts et fusion des workflows.

- Contrôles de qualité et de sécurité du code.

- Tableaux de suivi des problèmes et de planification.

- Outils pour coordonner et réviser le travail.

Informations de contact :

- Site web : about.gitlab.com

- Facebook : www.facebook.com/gitlab

- LinkedIn : www.linkedin.com/company/gitlab-com

- Twitter : x.com/gitlab

7. AWS CodePipeline

CodePipeline ressemble à un outil CI/CD né au sein d'AWS et qui n'a tout simplement jamais eu de raison de le quitter. Tout est divisé en étapes (construction, test, déploiement) et chacune d'entre elles s'intègre parfaitement au service AWS sur lequel vous vous appuyez déjà. Comme tout se trouve dans le même écosystème, vous n'avez pas à vous soucier d'agents oubliés ou de serveurs mystérieux ronronnant sous le bureau de quelqu'un.

Les équipes déjà familiarisées avec AWS s'y adaptent généralement sans trop de difficultés. Les pipelines fonctionnent selon des étapes bien définies, un peu comme une plomberie en arrière-plan qui fait son travail pendant que tout le monde se concentre sur d'autres tâches.

Faits marquants :

- CI/CD entièrement géré au sein d'AWS.

- Construire / tester / déployer par étapes.

- Connexions étroites aux services AWS.

- Prend en charge les actions personnalisées et externes.

- Aucun agent ni serveur à entretenir.

Services :

- Orchestration des pipelines.

- Automatisation à l'aide d'outils natifs AWS.

- Prise en charge des actions personnalisées.

- Événements + crochets de notification.

- Gestion des accès et des autorisations.

Informations de contact :

- Site web : aws.amazon.com

- Facebook : www.facebook.com/amazonwebservices

- LinkedIn : www.linkedin.com/company/amazon-web-services

- Twitter : x.com/awscloud

- Instagram : www.instagram.com/amazonwebservices

8. TeamCity

TeamCity se situe quelque part entre “ cliquons un peu partout et espérons que tout ira bien ” et “ très bien, scriptons tout ”. Aucune de ces deux approches ne semble le déranger. Chaînes de compilation, étapes réutilisables, configurations multi-référentiels, tout ce qui finit par caractériser les projets réels, que cela soit voulu ou non, fait partie du package.

Il tente de détecter les problèmes à un stade précoce et réduit les temps d'attente grâce à des tests parallèles. Vous pouvez l'exécuter dans le cloud ou le conserver sur site si vous faites partie de ces équipes qui sont encore fières de gérer leurs propres machines. Il offre une certaine flexibilité qui le rend plus convivial que sophistiqué.

Faits marquants :

- Construisez des chaînes et des étapes réutilisables.

- Configuration de l'interface utilisateur ou du DSL.

- Tests parallèles et tâches partagées.

- Fonctionne avec des configurations multi-référentiels.

- Hébergement dans le cloud ou sur site.

Services :

- Configuration du pipeline CI/CD.

- Créer des rapports et des analyses.

- Gestion des agents.

- Configuration sous forme de code.

- Outils de réglage des pipelines.

Informations de contact :

- Site web : www.jetbrains.com

- Courriel : sales@jetbrains.com

- Facebook : www.facebook.com/JetBrains

- LinkedIn : www.linkedin.com/company/jetbrains

- Twitter : x.com/jetbrains

- Instagram : www.instagram.com/jetbrains

- Adresse : Kavčí Hory Office Park, Na Hřebenech II 1718/8, Prague 4 – Nusle, 140 00, République tchèque

9. Bambou

Bamboo semble avoir tout simplement poussé au sein de l'écosystème Atlassian, entre Jira et Confluence, et s'intègre naturellement sans effort. Si votre équipe passe déjà la moitié de sa semaine à jongler entre les tickets et la documentation dans ces outils, Bamboo ressemble davantage à un nouveau couloir qu'à un tout nouveau bâtiment. Le processus de compilation à déploiement se déroule à un rythme régulier et prévisible.

Il dispose également de fonctionnalités conçues pour les équipes qui se sont, disons, “ agrandies ” au fil des ans : configurations haute disponibilité, configurations de reprise après sinistre, prise en charge de Docker, connexion AWS CodeDeploy. Et comme il est lié à Jira et Bitbucket, les tâches et le code ne se dispersent pas dans deux mondes distincts.

Faits marquants :

- Automatisation de la construction à la mise en service.

- Options haute disponibilité.

- Connexions approfondies entre Jira et Bitbucket.

- Prise en charge de Docker et AWS CodeDeploy.

- S'adapte aux petites comme aux grandes équipes.

Services :

- Automatisation de la construction et du déploiement.

- Intégrations de l'écosystème Atlassian.

- Outils de reprise après sinistre.

- Connexions Opsgenie.

- Gestion des pipelines.

Informations de contact :

- Site web : www.atlassian.com

- Adresse : 350 Bush Street Floor 13 San Francisco, CA 94104 États-Unis

- Numéro de téléphone : +1 415 701 1110

10. Copain

Buddy bascule entre son éditeur visuel et YAML en fonction de votre niveau d'énergie mentale restant. Il s'intègre naturellement dans un workflow CI/CD, se déployant sur pratiquement tout, fournisseurs de cloud, machines VPS, serveurs sur site, et ne vous harcèle pas pour savoir si vous utilisez ou non des agents.

Au-delà du processus habituel de compilation et de test, il s'étend jusqu'à la mise à disposition de l'environnement. Les environnements de prévisualisation liés aux branches ou aux PR permettent de voir plus facilement ce qui se passe avant que tout ne soit fusionné et ne surprenne la moitié de l'équipe.

Faits marquants :

- Se déploie sur de nombreux types de cibles.

- Pipelines visuels ou YAML.

- Exécution avec ou sans agent.

- Déclencheurs d'événements depuis GitHub, AWS, Slack, etc.

- Environnements de prévisualisation automatique.

Services :

- CI/CD avec mise en cache et exécutions matricielles.

- Automatisation du déploiement.

- Secrets + gestion OIDC.

- Approvisionnement environnemental.

- Outils de test visuel.

Informations de contact :

- Site web : buddy.works

- Courriel : support@buddy.works

- Twitter : x.com/useBuddy

11. Jenkins

Jenkins existe depuis si longtemps que, dans certaines organisations, il semble presque faire partie intégrante du paysage, à l'instar d'un rack de serveurs qui précède tous les autres éléments présents dans la pièce. Il s'installe sur presque tout, fonctionne sans problème et dispose d'un écosystème de plugins.

Différentes équipes traitent Jenkins de manière très différente. Certaines le gardent ordonné et facile à gérer. D'autres construisent des réseaux d'automatisation tentaculaires dont seules deux personnes comprennent vraiment le fonctionnement. Il gère les builds distribués, ne vous lie à aucun fournisseur et vous offre toute la liberté que vous pouvez souhaiter, ainsi que la maintenance qui accompagne inévitablement cette liberté.

Faits marquants :

- Écosystème de plugins extrêmement riche.

- Installation simple.

- Guide d'interface utilisateur intégré.

- Prise en charge de la compilation distribuée.

- Fonctionne aussi bien pour les configurations simples que pour les configurations très complexes.

Services :

- Automatisation des pipelines.

- Intégrations basées sur des plugins.

- Exécution distribuée.

- Gestion basée sur le Web.

- Large prise en charge des workflows de compilation/test/déploiement.

Informations de contact :

- Site web : www.jenkins.io

- LinkedIn : www.linkedin.com/company/jenkins-project

- Twitter : x.com/jenkinsci

12. Buildkite

Buildkite répartit les responsabilités : il coordonne les tâches depuis le cloud, mais ce sont vos propres machines qui se chargent des compilations proprement dites. Pas de runners partagés qui volent des ressources, pas de files d'attente mystérieuses qui avancent au ralenti, vous savez exactement où le travail est effectué.

Sa personnalité tend vers la clarté et la cohérence. Les pipelines peuvent refléter la structure de votre système au lieu de tout forcer dans un seul format. La mise à l'échelle s'apparente davantage à l'ajout progressif d'un élément qu'à la destruction de l'ensemble de la configuration.

Faits marquants :

- Orchestration cloud + runners autogérés.

- Sortie de compilation propre et lisible.

- S'adapte aux flux de travail spécifiques à l'architecture.

- Enregistrement et analyse détaillés.

- Peser sans trop de difficultés.

Services :

- Pipelines CI avec agents gérés par l'équipe.

- Personnalisation du flux de travail.

- Construisez des journaux et des analyses.

- Utilitaires de mise à l'échelle.

- Environnements d'exécution contrôlés.

Informations de contact :

- Site web : buildkite.com

- LinkedIn : www.linkedin.com/company/buildkite

- Twitter : x.com/buildkite

Conclusion

En mettant tous ces outils côte à côte, il apparaît clairement qu'il n'existe pas de scénario unique que les équipes suivent lorsque leur ancienne configuration commence à leur sembler trop restrictive. Certaines veulent que tout soit regroupé afin de ne pas avoir à se souvenir de l'emplacement des différents panneaux ou onglets. D'autres préfèrent des systèmes plus discrets qui s'effacent en arrière-plan. Et certains groupes ont besoin de liberté pour adapter leurs pipelines à la structure particulière de leur projet.

La plupart des équipes sentent quand leur flux de travail commence à leur poser problème. À ce stade, il ne s'agit pas de rechercher des fonctionnalités attrayantes, mais plutôt de trouver une configuration qui ne va pas à l'encontre de la façon dont l'équipe travaille déjà. Chacun de ces outils a sa propre personnalité ; l'astuce consiste à trouver celui qui correspond le mieux à la vôtre.